Eu vou descrever para você o cenário de como isso acontece, fornecer alguns detalhes técnicos e as soluções que vão lhe ajudar a se proteger evitando que o ataque tenha sucesso.

Ataques sempre existirão.

O importante é torná-los inefetivo, e se possível ainda dar um pouquinho de trabalho para aqueles que buscam invadir a sua privacidade.

Este artigo foi escrito para atender ao maior número possível de pessoas, tanto aquelas com mais conhecimento, como outras mais leigas, por isso contém figuras e detalhes extras. Afinal, segurança é vital para todos.

Table of Contents

CENÁRIO DO ATAQUE

O cenário é descrito detalhadamente porque o ataque é identificável no contexto aqui descrito. Se você estiver utilizando apenas Wi-Fi, não vai perceber o ataque.

Você está trabalhando no seu notebook conectado ao modem via cabo RJ-45.

Você não está usando a conexão Wi-Fi, mas sim um cabo que sai do seu notebook (ou desktop) e se conecta direto ao modem (roteador).

Veja figuras.

Cabo saindo do roteador

Cabo conectando ao notebook (ou desktop)

Repare que pode existir um cabo RJ-45 (este da figura) conectando você a uma rede interna, enquanto o Wi-Fi está conectado à Internet. Este não é o nosso caso.

No nosso cenário a conexão à Internet é feita pelo cabo RJ-45 independentemente de haver outro cabo, ou não, conectando você a uma rede interna.

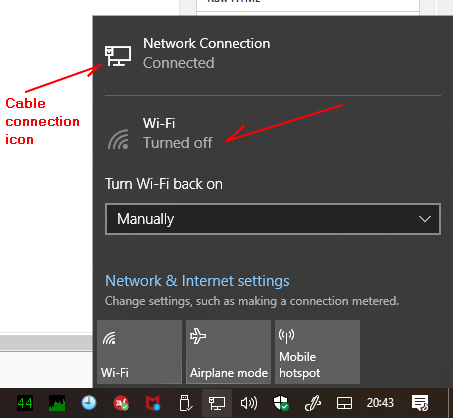

Na barra de tarefas do Windows 10 você encontrará o ícone abaixo, apontado pela seta vermelha.

![]()

Se a sua conexão está utilizando Wi-Fi, então o ícone embaixo na barra de tarefas seria difrente, algo assim:![]()

Quando você clica no ícone apontado pela seta vermelha da figura acima, vai encontrar a situação mostrada pela figura a seguir, o ícone de conexão direta (tela com cabo – vide primeira seta), e o ícone de Wi-Fi mostrando que está desligado (segunda seta). Independente do idioma usado, é basicamente o mesmo.

O ATAQUE

Sua conexão com a Internet pode começar a falhar.

Falhas rápidas, fortuitas, nada que impeça seu trabalho, mas repentinamente, a sua conexão via cabo com a Internet é interrompida, ou seja, a conexão cai e você fica sem acesso.

No desespero, se você estiver num momento delicado, pode se apavorar e tentar a conexão via Wi-Fi achando que é uma pane do seu roteador, do cabo, do adaptador USB para o RJ-45, etc.

Este é justamente o lado inteligente do ataque: a sua pressa e a suspeita que recai sobre o mal funcionamento do seu sistema, obrigando você se conectar via Wi-Fi já que não mais consegue via cabo, mas justamente neste ponto é quando o ataque é iniciado e aguarda o momento certo de obter sua senha.

Do outro lado, o atacante aguarda pacientemente que você faça exatamente isso – não mais conseguindo se conectar com o cabo à Internet, comece a utilizar o Wi-Fi.

O atacante tem recursos oferecidos por aplicativos de software que permitem desconectar você, obrigando que você se conecte novamente.

E porque a necessidade da reconexão via Wi-Fi?

Porque quando a sua máquina se reconecta à Internet pelo Wi-Fi ela envia a senha para validação. Este é o momento frágil do protocolo, ou seja, durante o handshake a senha é trocada e fica exposta.

É neste momento que o atacante tem a oportunidade de capturar a sua senha e passar a ter acesso aos dados trafegados.

Oras, se você usa conexão direta, não existe handshake, não existe a necessidade de trocar senhas, porque a sua conexão física direta já é o requisito de segurança suficiente.

Você poderá ver algumas dessas técnicas em ação com conexão Wi-Fi neste video do YouTube, onde mostra um atacante “derrubando” sua conexão e explicando o porquê dele fazer isso :

Hacking Into WPA and WPA2 Wireless Networks

Você também encontra um bom resumo e informações complementares sobre o aspecto fragil do protocolo Wi-Fi neste site “How to Hack WiFi (Wireless) Network“, e se pesquisar vai encontrar muitos outros.

O atacante deseja levar você para o Wi-Fi, para tirar proveito dessa fragilidade do protocolo, então busca uma variante de ataque que prejudica sua conexão direta que dispensa o Wi-Fi, quando você se imagina livre desse risco.

A característica desse ataque é que ele só é possível quando o atacante consegue alguns recursos adicionais que lhe permitem derrubar a porta conexão direta do roteador, fragilidade que ocorre em alguns modelos antigos ou sucetíveis, como é o cado do roteador D-Link DWR-922, que embora sendo um bom roteador, já é bem antigo e portanto mais sucetível a ataques e descobertas de fraquezas (flaws).

Depois que você tiver repudiado o ataque, verá que seu roteador voltará ao normal, desde que o atacante não se anime a novo ataque. Também para isso há solução que é descrita no texto a seguir de como se proteger.

O atacante, neste tipo de ataque, geralmente está perto de você, alguns kilometros apenas, porque ele precisa estar dentro do raio acesso ao seu roteador, ou seja, o access point. Se ele estiver longe, não terá acesso ao seu sinal exceto se ele manejar o equipamento remotamente, mas fisicamente o equipamento de acesso precisa estar dentro da área de alcance do sinal.

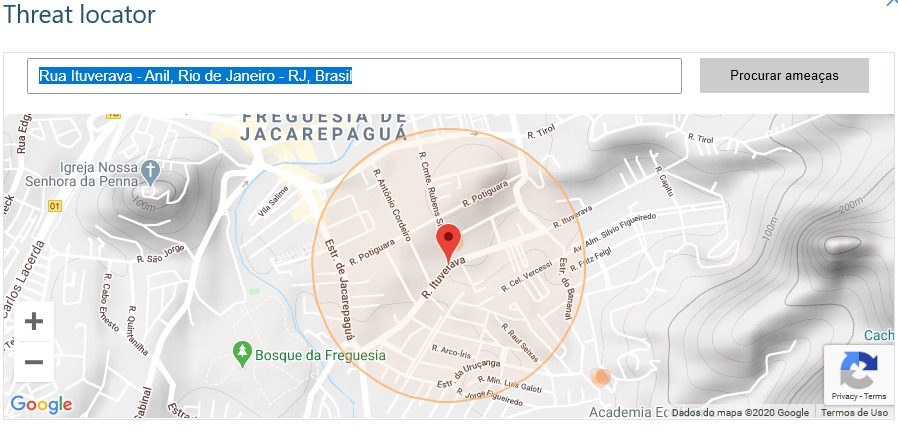

Existem ferramentas (software) que mostram a origem geográfica do ataque identificando comportamentos suspeitos e que também alarmam quando a sua conexão Wi-Fi está sob ataque.

A Lenovo disponibiliza esse recurso gratuitamente em suas máquinas mais recentes. Na figura abaixo, o sistema alerta e permite que você faça um scan da região, retornando a fonte do ataque.

Exemplo do scan da ferramenta da Lenovo – a ferramenta inclui um monitor de segurança do Wi-Fi, bem eficiente.

Verifique se o seu fabricante oferece algum recurso semelhante, tanto no sensoreamento e proteção da sua conexão Wi-Fi em tempo real quanto à identificação da origem do ataque.

Caso não encontre, existem muitas ferramentas no mercado, mas geralmente exigem conhecimento mais especializado.

NOTA OPORTUNA

A referência à Lenovo não desfavorece nenhum outro fabricante, já que utilizo várias máquinas de várias procedências diferentes, todas com as suas qualidades e pontos fortes. Até agora ainda não encontrei a máquina perfeita. Se um dia achar, vou olhar a etiqueta do fabricante com cuidado. Deverá vir algo assim: DEUS.

COMO SE PROTEGER

Agora que você já sabe como acontece, já deu o primeiro passo para se proteger, porque se a sua conexão direta com a Internet cai, forçanco você a utilizar o Wi-Fi, já sabe que pode muito provavelmente se uma tentativa de invasão, mais que uma falha de sistema.

Falhas de sistemas ocasionadas por alguma quebra geralmente inutilizam o equipamento.

Se falha de software, só desaparece depois de reajuste de configuração, do próprio sistema (update, upgrade, reconfiguração, etc.).

Então o que fazer para se proteger?

Como o assunto poderia ficar ainda mais extenso, eu restringi ao principal, listando através de um resumo aquilo que realmente precisa ser adotado para se evitar o ataque e melhorar a segurança em geral, bem como oferecendo alguns detalhes curiosos a título de ilustração.

1. Regra de ouro:

Evite conexão Wi-Fi para trafegar informações sensíveis.

Utilize sempre conexão direta com o roteador (modem) via cabo.

Toda técnica tem uma fragilidade, só que umas são mais frágeis que outras.

A fragilidade deste tipo de ataque está justamente que o ataque se expõe pela necessidade do atacante precisar induzir você obrigando a usar o Wi-Fi. Dependendo do roteador, nem sempre é possível ou nem sempre ele conhece a técnica para aquele modelo.

Se não estivesse usando a conexão direta via cabo, nem mesmo perceberia que a sua conexão está sofrendo uma tentativa de invasão, ficaria tudo transparente até você começar a perceber seus efeitos – débitos em cartão de crédito que não realizou e etc.

Deixe a conexão Wi-Fi para assistir filmes, ler notícias e tudo o mais que você consome (medias de consumo), mas não a use quando precisar fornecer dados sensíveis.

Mesmo tendo que trafegar algum dado sensível via Wi-Fi, como por exemplo uma senha do seu site de notícia, ainda assim não seria um grave problema caso a mesma seja capturada pelo atacante. Casos assim, apresentam relativamente consequências mais brandas que a senha da sua conta bancária ou cartão de crédio, sendo que ainda, na maioria das vezes, lhe sobra recursos adicionais posteriores para corrigir o problema quando ele aparece – por exemplo, comunicando o provedor do serviço sobre operações que você não efetuou. Ele muito provavelmente irá inefetivar essas ações já que para o fornecedor do serviço há interesse em preservar a sensação de segurança de seus clientes.

Para tomar decisão, pense sempre nas consequências piores, o quanto suportáveis seriam, e não transforme sua vida num inferno maior que o necessário porque atacantes não perdem tempo com coisas pequenas já que a cada ataque eles também se expõe.

Tempo é dinheiro – afinal eles fazem isso por grana e um “pro” (profissional) não perde tempo com bobagens ou coisas que dêm retorno insuficiente diante dos custos e riscos, já que ambos não compensariam o retorno.

Um dos aspectos da fragilidade do atacante está no recebimento do provento do ataque, cuja rastreabilidade também expõe o mesmo.

2. Busque utilizar os aplicativos bancários no celular.

Atacante busca senha de conta bancária, cartão de crédito e coisas assim.

Vai fazer operação desse tipo, use o celular, mas atente para a regra seguinte antes de utilizá-lo.

3. Certifique-se que seu equipamento seja seguro e esteja seguro.

Celular para este tipo de operação requer uso pessoal extrito, SEMPRE!

Não empreste sob nenhuma hipótese, a qualquer pretexto, seja para um familiar, amigo e pior ainda um estranho num momento de emergência – geralmente a emergência faz parte do golpe.

3b. Instale aplicativos de proteção pagos e de boa procedência.

Não faça economia com esse tipo de coisa, porque o prejuízo é MUITO mais caro. Não compensa a economia que sai mais cara.

Instale um bom antivirus, firewall e contrate um serviço de VPN.

Verifique se o fornecedor do seu equipamento já não oferece este recurso embutido na venda.

O que é serviço de VPN?

VPN evita sua exposição na rede.

O acrônimo, que representa uma “Rede Privada Virtual” (Virtual Private Network), permite o tráfego de dados de forma segura e também permite o acesso a uma rede interna de uma empresa, mesmo trabalhando em casa, por exemplo. … Seu endereço de IP seria substituído pelo do provedor de VPN, liberando seu acesso. [Olhar Digital]

Atualmente trata-se de necessidade real em virtude do aumento exponencial da agressão aos dados, em todas as formas, tanto para fins de inteligência de marketing, segurança, compliance, espionagem, fraudes e um número enorme de outras finalidades.

A Era do petróleo sucedeu à Era da Informação, ou seja, antes o “ouro negro”, agora os dados.

O presente está ficando cruel com a sua privacidade e só tende a piorar.

4. Senhas fortes.

Neste tipo de ataque aqui descrito a complexidade ou o tamanho da senha não é fator impeditivo e portanto é pouco ou nada efetivo.

Então senhas fortes são inúteis?

A respota é NÃO.

Existem muitos outros tipos de ataques que são facilitados diante de senhas fracas, então precisamos continuar mantendo as incômodas senhas fortes e longas. Lembre-se que se você coloca tranca nas portas da casa, então ponha em tudo, incluindo as janelas, alçapões, etc.

(Eu coloco até na portinhola por onde entra o cachorro, porque se ele for grande, por lá entra uma criança… 🙂

COMO AGIR NA HORA DO ATAQUE

Existem duas maneira: a prática e a “didática“.

O CASO PRÁTICO

Do ponto de vista prático, apenas desligue o seu roteador afetado.

Ele vai desisitir de continuar bloqueando o seu acesso e o roteador voltará ao normal. Dificilmente eles perdem tempo numa segunda vez – uma questão de custo/benefício e risco.

Procure ter ao menos dois roteadores.

Evite equipamente antigos.

Em caso de emergência, quando você tem apenas um roteador e precisa desligá-lo, alternativamente poderá utlizar o celular para esta função (Tethering).

Adote proteção geral em todos os equipamentos: celular, tablet, notebook, desktop e seja lá o que for.

É como ter uma casa com várias portas.

Não adianta por trancas em todas e deixar apenas uma sem. Vai ser por lá mesmo que o atacante vai entrar. Ele sempre busca o ponto fraco, lembre-se disso.

O CASO DIDÁTICO

Diz o ditado: “um dia da caça, outro do caçador”.

O atacante também se expõe, então o ataque precisa ser rápido.

O ataque requer paciência e sorte. Esses fatores nos favorecem.

Ele do outro lado supõe seu comportamento.

Você pode fazê-lo supor que mordeu a isca, mas cuidado, precisa traquejo para o tiro não sair pela culatra.

Uma das maneiras mais seguras de fazer isso é através de “honeypots”.

Esta é a parte dicática!

O atacante não sabe que ele agora está em um ambiente próprio para acolher toda a sua ansiedade de ação invasiva. Enquanto ele trabalha, ele também se expõe.

Estes ambientes são preparados por profissionais, mas você pode improvisar uma assim, com pretensões BEM MENORES, de modo a dar alguma canseira, afinal, enquanto ele perde tempo com você, deixa de atacar alguém e quem sabe, se a paciência dele não se esgota algum dia e acaba mudando de vida….

Conecte o roteador sob ataque a alguma máquina vazia de dados sensíveis e que também não esteja conectada a nenhuma rede ou equipamento, nem contenha dados importantes na HD ou no cache do browser, ou em arquivos de anotações.

Depois você simula conectar, desconectar, navega em algo sem importância, e assim você vai enrolando, enquanto isso ele vai ficar monitorando aquela máquina “fake” à toa, perdendo tempo e paciência e deixando de atacar outras.

Didático, não é.

Se ele encontrar algo assim na maioria dos ataques, a perda será grande e o desistímulo proporcional.

Os profissionais de segurança utlizam honeypots com finalidade muito mais importantes, como chegar ao invasor, estudar sua estratégia ou a eficiência de um sistema de segurança, e muitas outras atividades.

É um assunto sem fim tal como a ambição humana.

Agora, com o conhecimento que você adquiriu neste caso específico, poderá se proteger melhor e enriquecer sua compreensão para se proteger na selva digital.

Brazilian system analyst graduated by UNESA (University Estácio de Sá – Rio de Janeiro). Geek by heart.